ЦСП – технические характеристики, применение

Перед тем как ознакомиться с характеристиками и способами применения данного материала, напомним: ЦСП – цементно-стружечные плиты, отличающиеся особой экологичностью. Эти плиты лучше всего подойдут для создания безопасного для здоровья человека дома. Цементно-стружечные плиты обладает целым ассортиментом достоинств: негорючие, экологически чистые, а также его относят к группам стройматериалов, применяемых в технологиях так называемого «сухого монтажа».

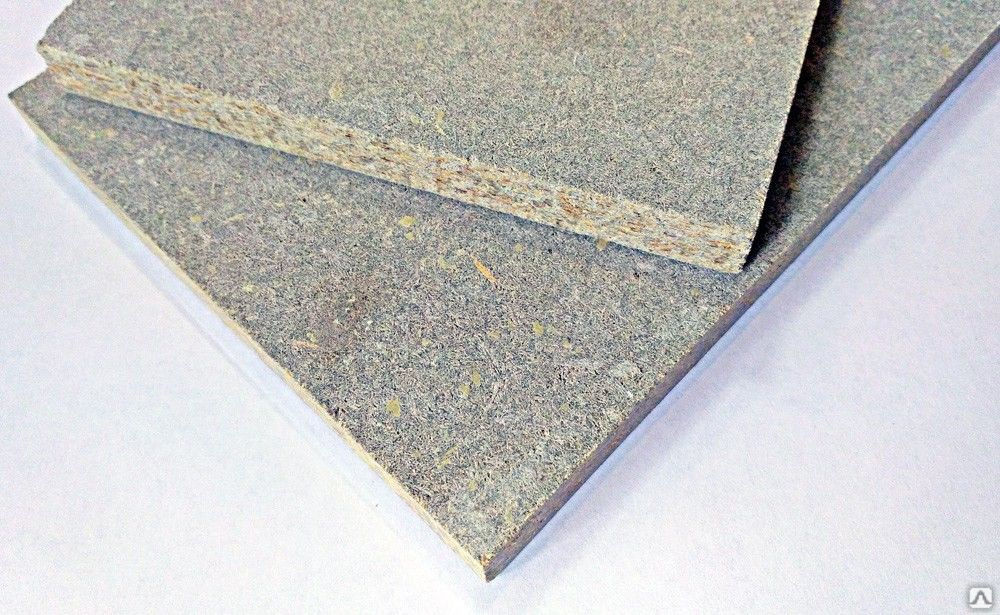

Внешне ЦСП представляют собой идеально гладкие плиты, вписывающиеся в любой интерьер и дизайн.

Изготовление цементно-стружечные плиты

ЦСП делают из проверенного временем сырья — из древесной стружки и цемента, к которым добавляют определенную долю химических модификаторов, минерализующих древесную стружку. Именно минерализация древесной стружки делает их устойчиво к гниению и эрозии. Минерализация трансформирует стружку в состояние, в котором она способна сопротивляться погодным условиям, химикатам, насекомым, огня, грибкам, грызунам, гнили и влаге.

В их состав входят:

- Тонкие листы стружки хвойных пород — 24%.

- Портландцемент – 65%.

- Химические вещества, связывающие эти два компонента – 4%.

- Вода – 9%.

Все эти вещества смешиваются вместе, а затем спрессовываются.

В химических добавках и заключён главный секрет универсальности ЦСП. Они снижают вредное воздействие цемента на древесину и придают этому материалу массу достоинств, превращая стружку в особый минерал.

Преимущества ЦСП

Плюсов у таких плит достаточно для того, чтобы выбрать её для отделки помещений:

- Экологичность. Основу плит составляют натуральные материалы, а химический состав не выделяет веществ, ядовитых или опасных для человека в процессе эксплуатации.

- Небывалая прочность. ЦСП идеально подходит как для отделки пола, так и для отделки потолка.

- Влагостойкость. Она равна влагостойкости каменных материалов.

Поэтому плиты можно применять в помещениях и низкой, и высокой влажности.

Поэтому плиты можно применять в помещениях и низкой, и высокой влажности. - Морозостойкость. При частой разморозке и заморозке не меняет своей формы и размера.

- Режется, как OSB плиты.

- Звукоизоляция. Идеально подойдут для отделки стен в тех местах, где слишком шумно. Эффективно гасят посторонние звуки.

- Огнеупорный. Плиты стойко переносят высокие температуры.

- Устойчивость к грибкам, плесени и гниению.

- Грызуны и насекомые равнодушны к этому материалу, так что от них плиты не пострадают.

- Сочетаются с большинством отделочных материалов.

- Низкая стоимость.

При таком солидном перечне достоинств, ЦСП имеет хоть и малочисленные, но существенные недостатки.

Минусы ЦСП

К недостаткам плит можно отнести:

- Большой вес. Такую плиту тяжело транспортировать на верхние этажи и кровлю. Вес средней плиты колеблется от 73 до 85 килограмм.

- Если положить листы на неровную поверхность, то они могут треснуть, как каменные листы. Если хотите этого избежать, то убедитесь, что пол, стены, потолки идеально ровные.

- Низкая прочность на изгиб. Такой материал не подходит для строительства арок или сооружений, имеющих изогнутые линии.

Технические параметры

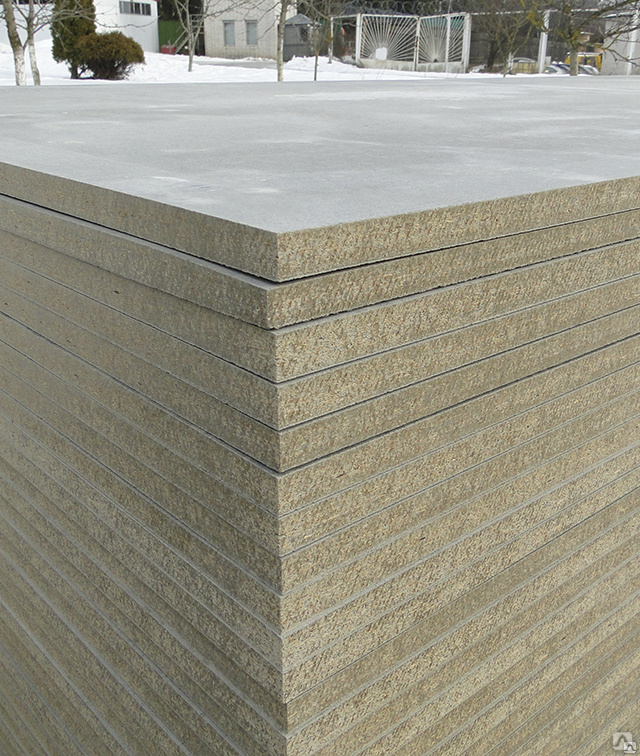

Размерный ряд цементно-стружечных плит включает в себя плиты:

- Длиной от 2,7 до 3,2 метра. Обычно закупаются 3-х метровые плиты.

- Шириной 1,25 метра.

- Толщиной от 8 до 36 миллиметров. Чаще всего использую плиты 10, 16 и 20 миллиметров.

Толщина и длина влияют на вес плиты. С увеличением толщины, увеличивается значение веса плиты. Например, 8-миллиметровая плита имеет вес 36,45 килограмм, а 36-миллиметровая – 194,4 килограмма.

Другие технические показатели следующие:

- Плотность от 1100 до 1400 кг/м3.

Она зависит от уровня влажности.

Она зависит от уровня влажности. - Прочность – на изгиб 9-12 Мпа, на растяжение – 0,4 Мпа. Вот почему ЦСП не годятся для строений с изогнутой формой. Но цементно-стружечные плиты прекрасно подвержены продольной деформации.

- Стандартная влажность – 9%.

- Паропроницаемость — 0,03 мг/(м·ч·Па). То есть пористый материал этих плит «дышит», что можно отнести к достоинствам ЦСП.

- Теплопроводность — 0,26 Вт/(м·К). Она гораздо выше, чем у кирпича или бетона.

Теперь рассмотрим, где применяют плиты с данных перечнем свойств.

Виды ЦСП и их применение

Важно помнить, что существует два вида цементно-стружечных плит. Это гладкие и шероховатые плиты.

Гладкие — хороши для внутренней отделки комнат. На них хорошо держатся обои, ложится акриловая краска, укладывается плитка, линолеум, ламинат, ковролин. Используя их, можно создать идеально ровное помещение, напольное покрытие. Они подходят для облицовки ванных комнат, так как обычно пропитаны веществом, защищающим от влаги.

Шероховатые – идеальны для внешней облицовки зданий. С их помощью легко выровнять стены, создать кровельный пирог, опалубки. Из них изготавливают сэндвич-панели, которые могут служить для создания тропинок и дорожек.

Также из ЦСП можно возводить заборы, сооружать мебель, поддоны и крупные складские конструкции.

Применение ЦСП во внутренней отделке сооружений

Благодаря таким качествам, как огнестойкость (может противостоять пламени в течение 50 минут), влагостойкость и удобство в работе (легко режется, хорошо вбиваются гвозди и вкручиваются саморезы) ЦСП – отлично подходит для внутренней отделки зданий. Из них получаются отличная черновая обшивка для стен или каркаса, межкомнатные перегородки, изолирующие звук. Но ЦСП обычно скупают для отделки пола. Остановимся на этом процессе подробней:

- Сначала нужно уравнять и проверить поверхность, которую собираетесь покрывать ЦСП. Все неровности необходимо устранить – зашпаклевать или заделать цементным раствором, если опора бетонная.

Если земляная (делается на первом этаже дома), то необходимо создать насыпную подушку из песчано-гравийной смеси толщиной около 20 см.

Если земляная (делается на первом этаже дома), то необходимо создать насыпную подушку из песчано-гравийной смеси толщиной около 20 см. - На опорные кирпичные столбы укладывают гидро- и звукоизоляцию.

- Сверху укладываются лаги (деревянные бруски 5 * 8 см) на расстоянии друг от друга от 0,5 до 1 метра.

- На них монтируется тонкие ЦСП.

- Поверх тонких плит прокладывают гидроизоляцию и утеплитель. Этот слой лучше сделать уже лаги на 2-3 сантиметра, чтобы создать вентиляционный зазор.

- Затем покрывают ЦСП, закрепляя их саморезами с потайными головками. Толщина плиты должна быть не более 20 миллиметров, если вы делаете пол для жилых помещений. Для складских – подойдут плиты толщиной 24-36 миллиметров.

Таким образом, вы получите тёплый и прочный пол, который прослужит вам не один десяток лет. Но ЦСП можно применять не только внутри, но и снаружи дома.

Применение ЦСП для внешней отделки сооружений

Листы ЦСП невероятно удобны для внешней отделки строений. Они морозостойкие, сохраняют тепло и не повреждаются при взаимодействии с влагой. И можно использовать плиты абсолютно любой толщины. Кроме того, их легко покрасить или покрыть штукатуркой. Однако поверхность плит в этом не нуждается.

Они морозостойкие, сохраняют тепло и не повреждаются при взаимодействии с влагой. И можно использовать плиты абсолютно любой толщины. Кроме того, их легко покрасить или покрыть штукатуркой. Однако поверхность плит в этом не нуждается.

Обычно на стены набивают маяки, поверх которых просто укладывают цементно-стружечные плиты.

Для заделки стыков применение шпатлевки недопустимо. Лучше для этих целей использовать герметик. Он не трескается и подстраивается под действие атмосферных осадков.

Интересно смотрятся дома, стены которых облицованы ЦСП под кирпич. Сейчас существует и другая декоративная отделка этих плит. Выглядит такой дом великолепно, а затрат трудовых и финансовых ресурсов потребует минимальных.

ЦСП также используют для создания опаблуки много— или одноразового пользования. Такие плиты не дают влаге проникать в дом, что предотвращает появление сырости благодаря хорошей влагостойкости.

Как было сказано выше, из цементно-отделочных плит изготавливают сэндвич-панели.

Так что же можно построить из цементно-стружечных плит?

- контейнер для компоста;

- ограждения;

- жилые сборные дома;

- потолка;

- туалеты;

- столешницы;

- сэндвич-панели несъемную опалубку в монолитных зданиях;

- пол;

- подоконники;

- теплый пол;

- погреба;

- перегородки пожаробезопасные и звукоизоляционные;

- короба вентиляции;

- собачьи будки;

- строительные блоки;

- дорожки;

- двери;

- ангары.

Проанализировав написанное выше, можно с полной уверенностью сказать, что цементно-стружечные плиты — это экономический перспективный материал, совокупными свойствами которого ни один материал на современном строительном рынке не обладает.

В магазине «Ремонстр» вы сможете приобрести данный листовой материал по выгодной цене и на выгодных условиях.

Вам могут понравиться

ЦСП 10 мм (3,2х1,25 м)

ЦСП 12 мм (3,2х1,25 м)

16 мм ЦСП плита цена за лист размера 16мм 3200х1250 мм

Поделиться

- Previous

- Next

- Характеристики

- Распил по спецзаказу

|

Толщина |

16 мм |

|

Формат |

3200*1250 мм |

|

Вес |

80.0 кг |

|

Площадь листа, м2 |

4,00 кв.м. |

|

Плотность |

1250 кг/куб. м. м.

|

|

Объём |

0,064 куб.м. |

|

Длина |

3200 мм |

|

Ширина |

1250 мм |

|

Состав, древесина |

цемент, древесная стружка, вода, хим. добавки |

|

Обработка торцов |

не обработаны |

|

Тип |

ЦСП |

|

% разбухания за 24 ч |

2 |

Плита ЦСП (цементно-стружечная плита) 16х3200х1250мм

Плита ЦСП 3200х1250х16мм это экологически чистый материал изготавливаемый из стружки хвойных пород, цемента и минеральных добавок. Помимо своих превосходных экологических свойств, плита обладает неоспоримым преимуществом при сборке сложных конструкций, где предъявляются жесткие требования. Плита ЦСП (цементно-стружечная плита) 16х3200х1250мм является прекрасным конструкционным материалом, а так же служит прекрасным материалом при изготовлении подоконников. Подоконники изготовленные из плиты ЦСП (цементно-стружечная плита) 16х3200х1250мм, прекрасно показали себя в различных условиях эксплуатации. Основное использование плиты толщиной 16мм это система «плавающий» пол. Преимуществом системы является быстрота монтажа и исключение «мокрых» процессов, а так же повышение тепловых и звукоизоляционных качеств перекрытия.

Плита ЦСП (цементно-стружечная плита) 16х3200х1250мм является прекрасным конструкционным материалом, а так же служит прекрасным материалом при изготовлении подоконников. Подоконники изготовленные из плиты ЦСП (цементно-стружечная плита) 16х3200х1250мм, прекрасно показали себя в различных условиях эксплуатации. Основное использование плиты толщиной 16мм это система «плавающий» пол. Преимуществом системы является быстрота монтажа и исключение «мокрых» процессов, а так же повышение тепловых и звукоизоляционных качеств перекрытия.

Распил на одинаковые фрагменты

Тут скоро можно будет расчитать распил.

Распил по спецзаказу

Тут скоро можно будет расчитать распил по спецзакзу.

Политика безопасности содержимого (CSP) — HTTP

Content Security Policy (CSP) — это дополнительный уровень безопасности, который помогает обнаруживать и смягчать определенные типы атак,

включая межсайтовый скриптинг (XSS) и атаки с внедрением данных.

Эти атаки используются для всего: от кражи данных до порчи сайта и распространения вредоносных программ.

CSP спроектирован так, чтобы быть полностью обратно совместимым (за исключением CSP версии 2, где есть некоторые явно упомянутые несоответствия в обратной совместимости; подробнее здесь, раздел 1.1). Браузеры, которые его не поддерживают, по-прежнему работают с серверами, которые его реализуют, и наоборот: браузеры, которые не поддерживают CSP, игнорируют его, функционируя как обычно, по умолчанию применяя стандартную политику одного и того же источника для веб-контента. Если сайт не предлагает заголовок CSP, браузеры также используют стандартную политику того же источника.

Чтобы включить CSP, необходимо настроить веб-сервер для возврата HTTP-заголовка Content-Security-Policy .

(Иногда вы можете увидеть упоминания о заголовке X-Content-Security-Policy , но это более старая версия, и вам больше не нужно ее указывать.)

В качестве альтернативы элемент можно использовать для настройки политики, например:

Предотвращение межсайтовых сценариев

Основная цель CSP — смягчить атаки XSS и сообщить о них. XSS-атаки используют доверие браузера к содержимому, полученному с сервера.

Вредоносные скрипты выполняются браузером жертвы, потому что браузер доверяет источнику контента, даже если он исходит не оттуда, откуда кажется.

XSS-атаки используют доверие браузера к содержимому, полученному с сервера.

Вредоносные скрипты выполняются браузером жертвы, потому что браузер доверяет источнику контента, даже если он исходит не оттуда, откуда кажется.

CSP позволяет администраторам серверов уменьшить или устранить векторы, по которым может происходить XSS, указав домены, которые браузер должен рассматривать как допустимые источники исполняемых скриптов. В этом случае браузер, совместимый с CSP, будет выполнять только сценарии, загруженные в исходные файлы, полученные из этих разрешенных доменов, игнорируя все остальные сценарии (включая встроенные сценарии и HTML-атрибуты обработки событий).

В качестве окончательной формы защиты сайты, которые не хотят, чтобы скрипты execute может глобально запретить выполнение скрипта.

Смягчение атак с перехватом пакетов

В дополнение к ограничению доменов, из которых может быть загружен контент, сервер может указать, какие протоколы разрешено использовать;

например (и в идеале с точки зрения безопасности) сервер может указать, что весь контент должен загружаться с использованием HTTPS. Полная стратегия безопасности передачи данных включает не только принудительное использование HTTPS для передачи данных, но и пометку всех файлов cookie с помощью

Полная стратегия безопасности передачи данных включает не только принудительное использование HTTPS для передачи данных, но и пометку всех файлов cookie с помощью безопасный атрибут и обеспечивает автоматическое перенаправление со страниц HTTP на их аналоги HTTPS.

Сайты также могут использовать HTTP-заголовок Strict-Transport-Security , чтобы гарантировать, что браузеры подключаются к ним только по зашифрованному каналу.

Настройка политики безопасности контента включает добавление HTTP-заголовка Content-Security-Policy к веб-странице и присвоение ему значений для управления тем, какие ресурсы пользовательскому агенту разрешено загружать для этой страницы.

Например, страница, которая загружает и отображает изображения, может разрешать изображения из любого места, но ограничивать действие формы определенной конечной точкой.

Правильно разработанная политика безопасности содержимого помогает защитить страницу от атак с использованием межсайтовых сценариев. В этой статье объясняется, как правильно создавать такие заголовки, и приводятся примеры.

В этой статье объясняется, как правильно создавать такие заголовки, и приводятся примеры.

Указание вашей политики

Вы можете использовать HTTP-заголовок Content-Security-Policy для указания своей политики, например:

Content-Security-Policy: policy

Политика представляет собой строку, содержащую директивы политики, описывающие вашу политику безопасности контента.

Написание политики

Политика описывается с помощью ряда директив политики, каждая из которых описывает политику для определенного типа ресурса или области политики.

Ваша политика должна включать директива политики default-src , которая является запасным вариантом для других типов ресурсов, когда у них нет собственных политик (полный список см. в описании директивы default-src ).

Политика должна включать директиву default-src или script-src , чтобы предотвратить запуск встроенных скриптов, а также блокировать использование eval() . Политика должна включать директиву

Политика должна включать директиву default-src или style-src , чтобы запретить применение встроенных стилей из элемент